Expedition工具中的六个漏洞可能导致密码泄露

关键要点

Palo Alto Networks警告其Expedition配置迁移工具存在六个严重漏洞,需要立即修补。漏洞可能导致攻击者读取数据库内容和任意文件,泄露用户凭证及设备配置。修复版本可在Expedition 1296及之后的版本中获取,建议升级后更换所有用户名、密码及API密钥。来源:Shutterstock/Jaiz Anuar

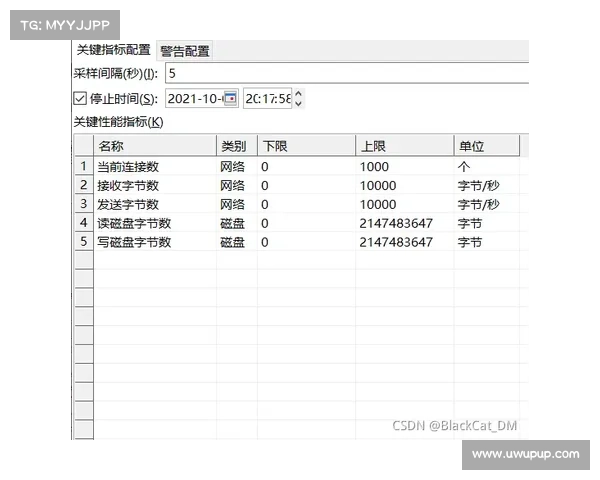

Palo Alto Networks近日提醒管理员,Expedition配置迁移工具存在六个关键性漏洞,务必立即修复。多个漏洞使得攻击者能够读取Expedition数据库内容和任意文件,并可以将任意文件写入Expedition系统的临时存储位置,具体情况请参见本周发布的安全公告。

Expedition工具允许管理员将来自其他厂商如思科系统的防火墙配置迁移到Palo Alto Networks的产品中。因此,面临风险的数据包括用户名、明文密码、设备配置以及使用Palo Alto的PANOS操作系统的防火墙的API密钥。

尽管这些漏洞并不会直接影响Panorama、Prisma Access或Cloud NGFW防火墙,但Palo Alto Networks仍然给这些漏洞评定了99的CVSS基础分数,考虑到可以被盗取的信息的敏感性。截至目前,该公司尚未发现有人恶意利用这些漏洞。

修复方案已经在Expedition 1296及更高版本中发布。升级至修复版本后,建议管理员更换所有Expedition的用户名、密码和API密钥。此外,所有在Expedition中处理的防火墙用户名、密码和API密钥也应在更新后更换。

如果无法立即更新Expedition,管理员应确保限制网络对该工具的访问,仅允许授权用户、主机或网络访问,直到安装新版本。

通常情况下,Expedition部署在Ubuntu服务器上,并通过Web服务进行访问。根据Horizon3ai的研究人员,使用此工具进行集成的管理员需要添加每个所需系统的凭证,他们发现了其中的四个漏洞。

clash官网下载漏洞详细信息

CVE20249463:命令注入漏洞,允许未经身份验证的攻击者以root身份在Expedition中运行任意命令,从而泄露用户名、明文密码、设备配置和PANOS防火墙的设备API密钥;CVE20249464:几乎相同的漏洞;CVE20249465:一种SQL注入漏洞;CVE20249466:明文存储漏洞;CVE20249467:反射性跨站脚本XSS漏洞,使得在认证的Expedition用户浏览器中执行恶意JavaScript成为可能,只要他们点击了恶意链接;CVE20245910:缺失认证漏洞,可能导致管理员账户接管。最后一个漏洞最初是由Horizon3ai的研究人员发现的,他们随后又找到了三个其他漏洞。在一篇博客中,研究人员表示,他们通过使用Google搜索“palo alto expedition reset admin password”意外发现了这一漏洞。通过简单的PHP请求访问Web服务的一个端点即可重置管理员密码。从而获取Expedition的管理员访问虽然未能