LiteSpeed Cache 插件的安全漏洞影响超过五百万个 WordPress 网站

关键要点

漏洞概述:LiteSpeed Cache 插件存在未经身份验证的全站跨站脚本XSS漏洞,影响超过五百万个 WordPress 网站。漏洞编号:该漏洞被追踪为 CVE202340000。攻击风险:该漏洞可能被利用以进行权限提升攻击。修复情况:漏洞已在十月更新中得到修复,但仍可能通过单个 HTTP 请求进行滥用。历史漏洞:此漏洞是影响 LiteSpeed Cache 插件的第二个 XSS bug,之前的 CVE20234372 在八月被 Wordfence 研究人员报告。根据 The Hacker News 的报道,LiteSpeed Cache 插件中的一个未经身份验证的全站跨站脚本漏洞CVE202340000可能导致超过五百万个 WordPress 网站受到攻击。攻击者可以利用该漏洞进行权限提升攻击。

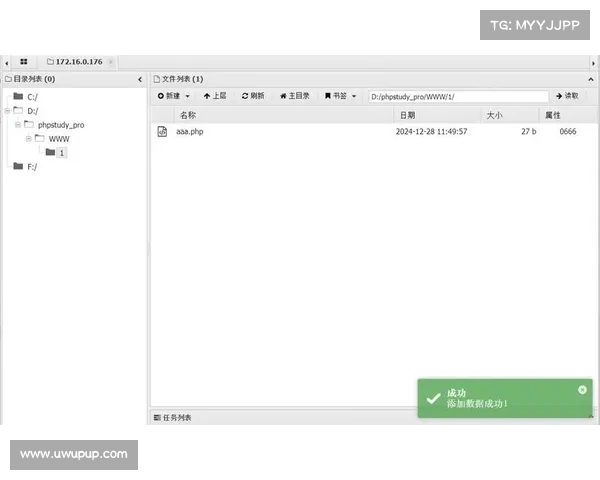

该漏洞的原因在于用户输入的消毒不当和输出 escaping 不够完善。尽管在十月的更新中已对该漏洞进行了修复,但根据 Patchstack 的报告,攻击者依然可以通过单个 HTTP 请求进行利用。Patchstack 的研究人员 Rafie Muhammad 表示:“由于 XSS 载荷被放置为管理提示,并且管理提示可以在任何 wpadmin 端点上显示,因此任何具有 wpadmin 区域访问权限的用户都很容易触发此漏洞。”

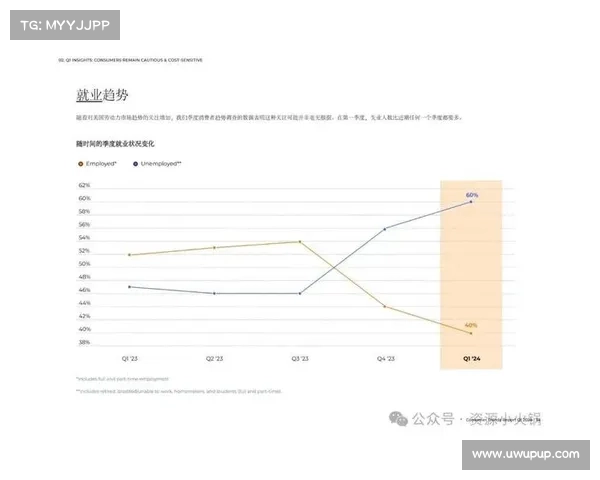

漏洞编号漏洞名称影响版本修复版本CVE202340000LiteSpeed Cache XSS在修复前的所有版本2023年10月更新CVE20234372LiteSpeed Cache XSS在修复前的所有版本2023年10月更新

漏洞编号漏洞名称影响版本修复版本CVE202340000LiteSpeed Cache XSS在修复前的所有版本2023年10月更新CVE20234372LiteSpeed Cache XSS在修复前的所有版本2023年10月更新此外,CVE20234372 是影响 LiteSpeed Cache 插件的第一个 XSS 漏洞,Wordfence 研究员 Istvan Marton 指出:“利用 CVE20234372 后,具有贡献者及以上权限的已认证攻击者可以在任意页面中注入任意网络脚本,这些脚本将在用户访问注入页面时执行。”

为保障网站安全,WordPress 用户应尽快更新 LiteSpeed Cache 插件,并加强对输入内容的验证和消毒。保持插件和主题的定期更新可以有效降低安全风险。

clash meta